次の仕事でなにやらSSO構築関係があり、ここでCokkieを配信し、同時にCokkieのドメインで可否を制御するようなものがあり、これに先んじてawsにサーバー構築して、次にJavaコンテナーを導入後にCokkie検証してみようかなと思っている。

で先ずは、AWS でインスタンス構築。

Amazon Linux AMI 2017.09.1 (HVM), SSD Volume Type

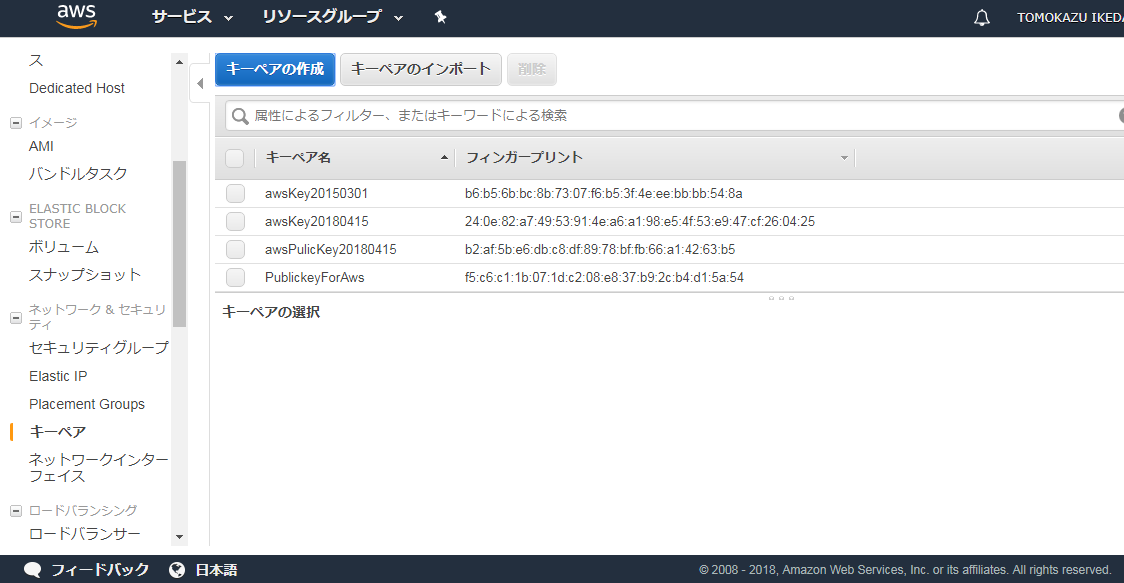

で次に、秘密鍵を作るところ。ここで、Putty で作るしかないものだと思っていた。が実は、普通に

キーペア⇒キーペアの作成で終わり。

Putty Generator で作る場合は、表示 で Type of key generate を RSA に指定が必要。

SSH-1(RSA) などを選択すると、接続時に「Key is not in valid OpenSSH public key format」となる。

で、次に Apache を入れる。https://qiita.com/Arashi/items/629aaed33401b8f2265c

などを参考に、

ec2-user]$ sudo su -

ec2-user]$ passwd で rootパスワード変更後

root] yum -y install httpd で一発OK

service httpd start 起動

service httpd stop 停止

service httpd restart 再開し

で終わりかと思い、http://パブリック DNS

http://ec2-54-95-63-165.ap-northeast-1.compute.amazonaws.com

で見つからない、また ping IPv4 パブリック IP でも見つからない?

で、どうやら EC3インスタンスは、初期状態でSSHの外部アクセスのみのセキュリティ設定であるとのこと。

http://www.checksite.jp/aws-ec2-icmp-rule/

https://qiita.com/jkr_2255/items/48be7527d88413a4fe71

下部のセキュリティグループの設定から、編集-追加から、インバウンドルールの編集で、ICMP や HTTPを追加する。表示 表示 表示

で先ずは、表示

コメントする